Halo kawan-kawan pada kesempatan ini kita akan membahas mengenai analisa jaringan pada file PCAP yang menangkap adanya serangan malware sehingga attacker memiliki akses untuk melakukan Command and Control terhadap perangkat yang telah terinfeksi. Command and Control sendiri dapat diartikan sebagai suatu metode untuk dapat mengendalikan perangkat yang telah terinfeksi malware sesuai dengan perintah dari attacker.

Command and control dapat terjadi setelah melewati beberapa proses seperti yang tercantum dalam metode cyber kill chain. Proses tersebut diawali dari pengintaian (reconnaissance) dimana attacker melakukan identifikasi, meneliti, dan menentukan target yang tepat. Setelah menemukan target yang tepat, attacker mempersiapkan senjata yang dibutuhkan untuk melakukan penyerangan (weaponization). Senjata yang dapat dipergunakan dalam melakukan penyerangan bisa berupa malware. Ketika senjata atau malware sudah siap, maka dilakukan pengiriman ke target dengan berbagai cara seperti melalui USB, email, maupun website (delivery). Jika malware yang berhasil dikirim terpicu oleh suatu aksi maka akan mengeksploitasi celah kerentanan yang terbuka (exploitation). Setelah kode eksploit dijalankan pada target sistem maka akan berlangsung pemasangan backdoor untuk mendapatkan akses terus-menerus ke sistem yang ditargetkan (installation). Selanjutnya attacker dapat mengendalikan perangkat sehingga bisa mencuri informasi kredensial, mengirimkan malware lainnya, dan melakukan berbagai aksi. Proses pada metode cyber kill chain yang keenam ini disebut sebagai command and control.

Dampak yang bisa terjadi apabila penyerang dapat melakukan command and control, antara lain:

- Pencurian data atau informasi kredensial

- Menyebarluaskan malware ke sistem yang masih satu jaringan

- Memonitor aktivitas korban

- Membuat botnet (pasukan komputer yang telah terinfeksi) untuk melakukan berbagai serangan siber, seperti DDoS

Command and control dapat terjadi jika minimal salah satu kondisi berikut ini terpenuhi:

- Terdapat celah keamanan pada saluran jaringan sistem yang terhubung dengan internet

- Kecerobohan pengguna karena mengklik link atau menginstal aplikasi yang mencurigakan

- Tidak menginstal antivirus atau tidak mengupdate antivirus ke versi terbaru

Pencegahan dari fase command and control dapat dilakukan dengan menerapkan beberapa upaya berikut:

Isolasi perangkat

Perangkat yang digunakan apabila sudah terkena malware dan sudah memasuki fase command and control maka perlu dipisahkan dengan perangkat lain yang masih aman, agar malware tidak menyebar pada perangkat di jaringan yang sama.

Scan dengan antivirus

Fase command and control dapat dicegah apabila malware yang menginfeksi dapat diidentifikasi oleh antivirus dengan cepat sehingga bisa segera dihapus sebelum membuka akses untuk attacker.

Mengubah kredensial

Ketika fase command and control sudah terjadi maka pengguna perlu mengubah data kredensial yang tersimpan pada perangkat tersebut salah satu contohnya seperti password akun email.

Phishing awareness

Pengguna perangkat perlu berhati-hati dalam mengakses internet terutama ketika mendapatkan pesan yang berisi link atau meminta untuk menginstal aplikasi yang mencurigakan, lebih baik diabaikan saja.

Filtering

Memfilter jaringan agar hanya dapat diakses oleh pengguna yang diizinkan.

Traffic Monitoring

Memantau lalu lintas jaringan agar bisa mengumpulkan informasi apabila ada lalu lintas jaringan yang mencurigakan.

Setelah kita mengenali apa itu command and control, mari kita coba melakukan analisis file PCAP yang didalamnya teridentifikasi adanya fase command and control. Berikut merupakan langkah-langkah analisis yang dilakukan:

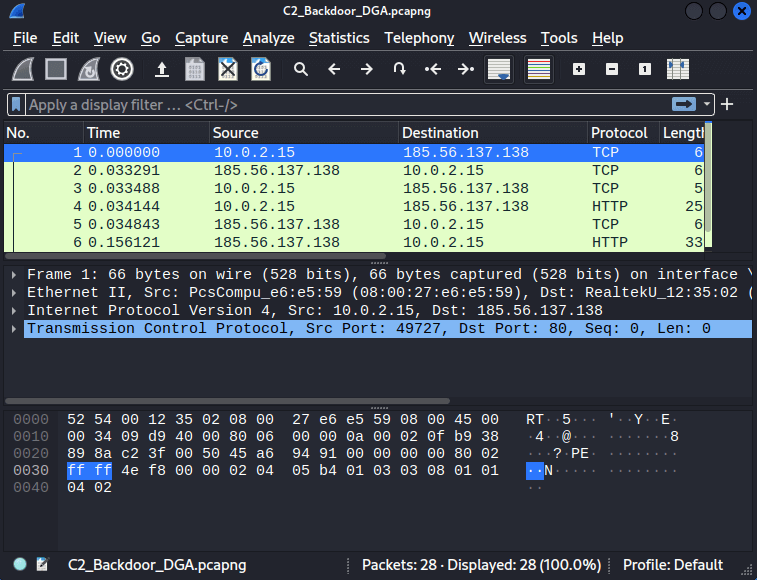

Buka file .pcap menggunakan menggunakan Wireshark atau software packet analyzer lainnya.

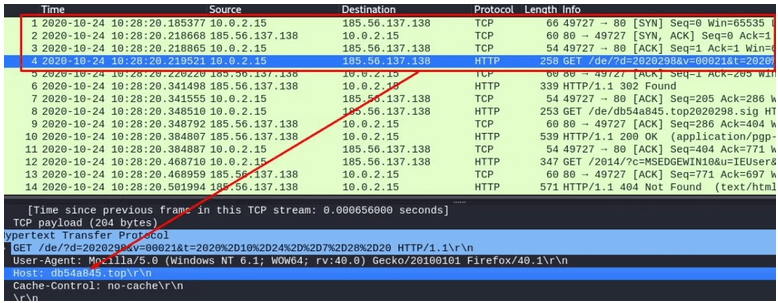

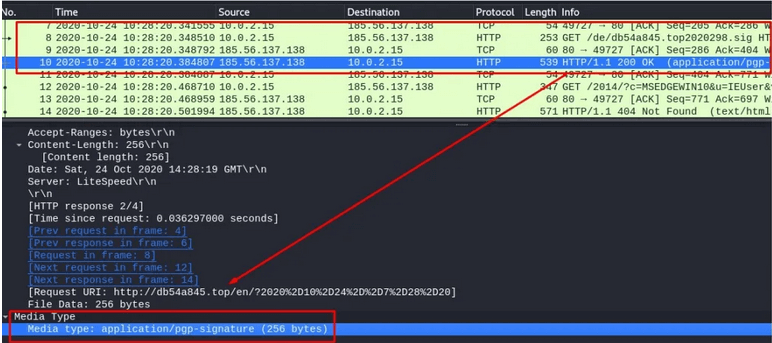

Temukan lalu lintas jaringan yang terlihat mencurigakan. Pada file ini diketahui bahwa terjadi komunikasi antara IP 10.0.2.15 dengan IP 185.56.137.138 yang berdomain db54a845[.]top. Pada komunikasi antara dua IP tersebut dapat dilihat bahwa setelah melakukan three way handshake terjadi permintaan dengan metode GET yang mengarah ke IP 185.56.137.138. Untuk mengetahui apakah IP yang dituju berbahaya atau tidak maka dapat dengan memasukkan domain tersebut ke virustotal.

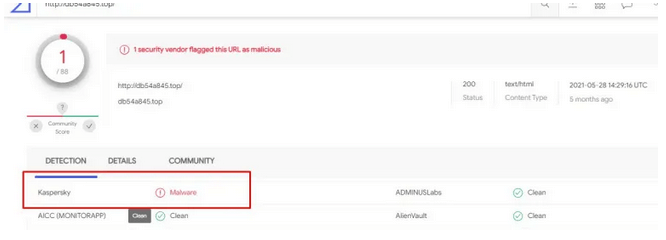

Hasil dari virustotal menunjukkan bahwa domain tersebut tergolong ke dalam domain malware. Selanjutnya untuk memastikan maka dilakukan pengecekan lagi ke situs malwareworld.

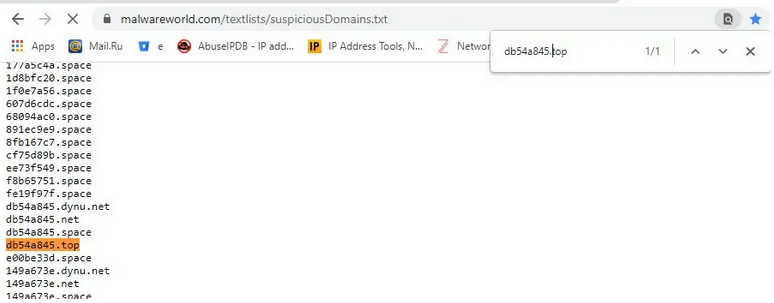

Pada situs malwareworld ditemukan bahwa domain db54a845[.]top termasuk ke dalam list IOC (Indicator Of Compromise) sebagai domain yang mencurigakan.

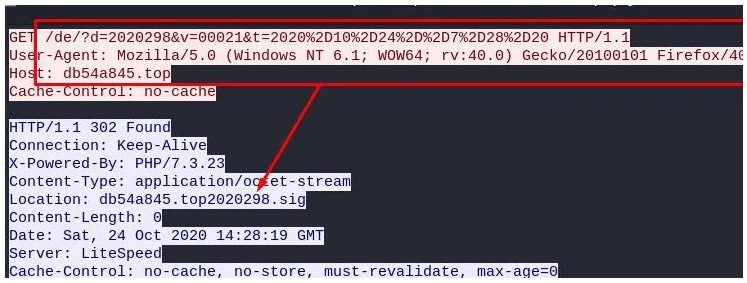

Proses komunikasi yang terjadi pada domain mencurigakan tersebut membawa suatu parameter yaitu db54a845[.]top/de/?d=2020298&v=00021&t=2020%2D10%2D24%2D

%2D7%2D28%2D20 yang apabila dilakukan url decode menjadi db54a845[.]top/de/?d=2020298&v=00021&t=2020-10-24–7-28-20.

Pada gambar di atas diketahui bahwa terdapat file application/pgp-signature seperti yang terlihat pada response data bagian location bertuliskan “db54a845.top2020298.

sig”. File pgp signature umumnya digunakan untuk berkomunikasi data antara public key dan private key.

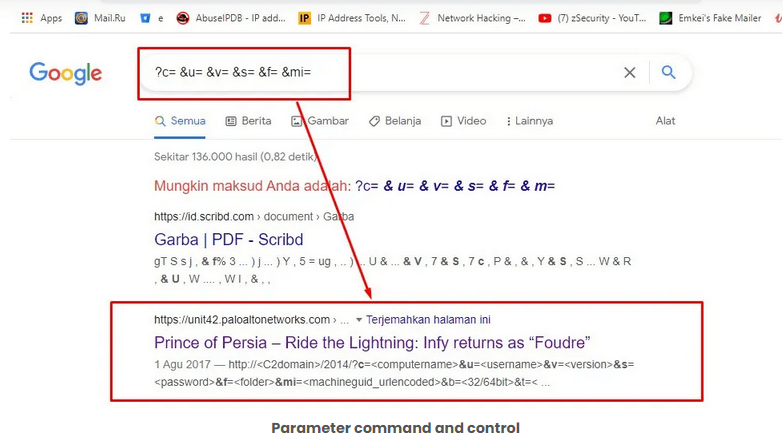

Setelah menganalisa response data dari domain db54a845[.]top, kita kembali lagi mencari informasi terkait kegunaan dari parameter yang muncul pada metode GET. Caranya adalah dengan menyalin parameter tersebut ke mesin pencarian contohnya Google.

Hasil pencarian menunjukkan bahwa pada situs unit42.paloaltonetworks.com dijelaskan mengenai malware yang bernama “Foudre” beserta kegunaan dari parameternya sebagai berikut:

d = tahun

t = waktu sekarang

c = nama komputer

u = username

v = versi

s = password

f = folder

mi = machineguid_urlencoded

b = 32/64bit

t = time_urlencoded

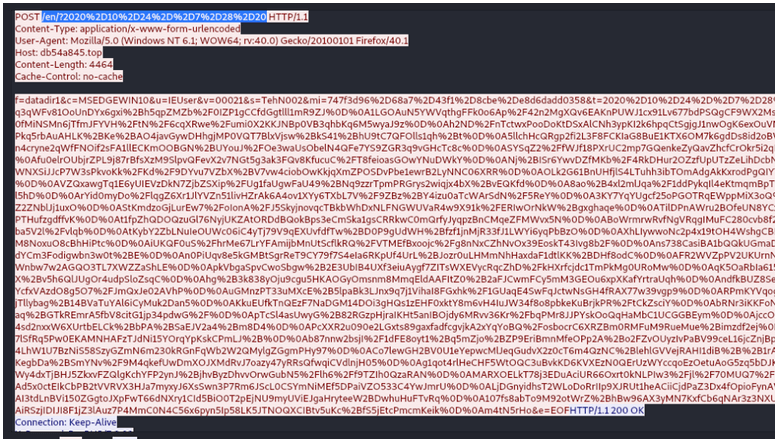

Jika dianalisa lebih dalam lagi akan ditemukan adanya komunikasi yang terjadi dari IP 10.0.2.15 mengirimkan data hasil keylogger malware foudre menuju IP 185.56.137.138.

Pengiriman data hasil keylogger tersebut diawali ketika pengguna membuka file spearphising (berisikan pesan yang menarik minat pengguna untuk membacanya). Ketika pengguna membuka file tersebut maka virus akan masuk dan memeriksa apakah pengguna terhubung dengan internet, jika iya maka virus akan mengunduh malware dan mulai menginfeksi perangkat. Selanjutnya perangkat yang terinfeksi akan memberikan akses kepada attacker untuk mengambil informasi kredensial, menanamkan keylogger dan berbagai macam aksi lainnya melalui C2(command and control).

Demikian penjelasan mengenai analisa command and control pada file .pcap. Semoga dapat memberikan manfaat positif bagi para pembaca dan dapat menjadi tambahan ilmu yang bisa dipergunakan untuk tujuan yang baik. Terima kasih ^_^